Une vulnérabilité impacte tous les VPN !

Toute l’actu cyber de la semaine, présentée par un expert. Cette semaine on revient notamment sur une vulnérabilité présente dans les clients VPN, un guide de mise en conformité avec DORA et une analyse du code de XZ…

Une vulnérabilité impacte tous les VPN !

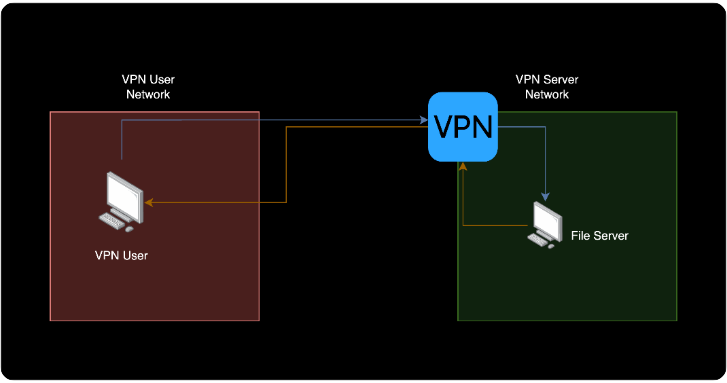

Les chercheurs de l'équipe de Leviathan security Group ont identifié une vulnérabilité dans la protection fournie par les solutions de VPN. Ces produits sont utilisés afin de chiffrer les communications entre le client et un concentrateur. Elles permettent ainsi de s'assurer de la confidentialité des échanges. Si un attaquant contrôle le serveur DHCP (permettant d'attribuer une IP), il peut forcer une route de routage permettant de faire passer le trafic sur le LAN en clair même avec le VPN. Cette vulnérabilité permet donc à l'attaquant de casser la protection du VPN.

Pourquoi c'est important ?

Même si la vulnérabilité est impressionnante et que tous les systèmes actuels sont vulnérables, il faut considérer que l'attaquant doit contrôler le réseau. Il est donc peut probable de se faire attaquer. Une solution de contournement existe en utilisant une machine virtuelle avec une connexion par NAT ou pont. Dans cette configuration la vulnérabilité du DHCP ne pourra pas être exploitée.

Quick guide mise en conformité Dora par Maitre Ledieu

L'avocat Maitre Ledieu, spécialiste de la cybersécurité vient de publier une série d'articles sur la mise en conformité de DORA. Ce texte Européen vise à contraindre les sociétés financières et d'assurances à prendre en compte de nombreux paramètres en cybersécurité. Le résumé en 12 points présente les différentes actions à mettre en œuvre. Certaines étant liées au NIS2.

Pourquoi c'est important ?

La fuite de la proposition de loi de NISv2 et DORA, indique la tendance à prendre en compte les différents règlements européens en une seule application. En comparant les textes, on s'aperçoit des similitudes. La position de Steef est d'attendre la publication des textes d'ici la fin de l'année. Cependant il est possible de lancer un projet de SMSI en commençant par un état des lieux pour identifier les projets à lancer pour mettre en place une ébauche d'ISO 27001.

Techniques apprises avec la vulnérabilité XZ

L'équipe de sécurité de Knowsec, a décortiqué le code de la vulnérabilité XZ. L'équipe de Steef a présenté cette vulnérabilité il y a quelques semaines. Implémentée dans une librairie Open Source après que le développeur est obtenue la confiance du mainteneur. Elle permettait de compromettre les serveurs SSH. L’expert analyse 4 techniques qui sont utilisées par l’attaquant pour offusquer son attaque.

Pourquoi c'est important ?

La vulnérabilité ayant été intégrée dans une bibliothèque Open Source, tout est disponible pour l'analyser sans avoir besoin de faire du reverse engineering. L'analyse des techniques utilisées permet de comprendre comment le code est détournée et identifier des comportements malveillants. Les attaques utilisées ne sont pas inconnues et déjà bien documentée dans la communauté. Il s'agit d'une vrai mine d'or pour les analyser.